Кто взломал электрическую подстанцию: разбор конкурса Digital Substation Takeover

09.06.2015

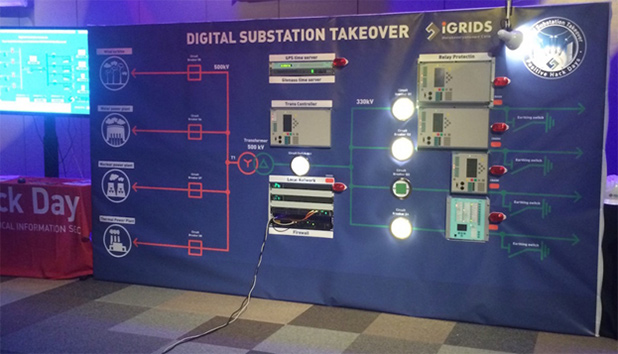

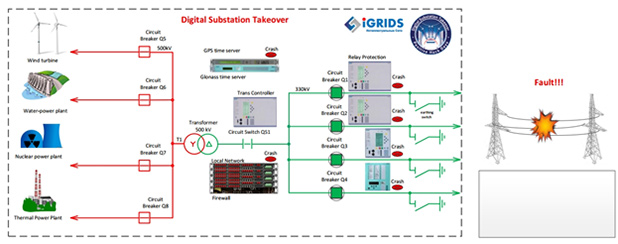

В рамках конкурса Digital Substation Takeover, представленного iGRIDS, у посетителей PHDays была возможность попробовать свои силы во взломе настоящей электрической подстанции, построенной по стандарту IEC 61850. Два дня участники пытались провести успешную атаку и получить контроль над системой управления электрооборудованием.

Что нужно было сделать

Созданный специально для конкурса макет, имитировавший подстанцию высокого напряжения в 500 кВ, включал коммутаторы, серверы времени, контроллеры и устройства релейной защиты, которые реально используются в современных высоковольтных электрических сетях для защиты от аварийных и внештатных ситуаций (короткие замыкания, повреждения ЛЭП и т. п.).

Участникам предлагалось несколько сценариев, каждый из которых предполагал в конечном счете несанкционированное управление коммутационными аппаратами — от простого отключения выключателя до включения заземляющих ножей в обход оперативных блокировок. Cамое сложное задание — создание аварийной ситуации на объекте — должно было, по задумке организаторов, сопровождаться фейерверком из горящих проводов на установленной рядом имитации воздушной линии электропередач.

В этом году отдельные конкурсы были частью CTF: наряду с гостями форума участвовать в них могли CTF-команды (подробнее в нашей статье на Хабрахабре). В общей сложности свои силы в этом конкурсе попробовали около 50 посетителей PHDays и несколько команд CTF.

Технические подробности

В конкурсном макете было задействовано следующее оборудование:

- самая популярная система управления энергообъектом SICAM PAS v. 7.0;

- самые популярные терминалы релейной защиты и контроллеры;

- серверы времени GPS и ГЛОНАСС;

- промышленные коммутаторы.

Ход соревнований

Поскольку конкурс был представлен в программе PHDays впервые, а сама его тема довольно специфична, весь первый день у участников ушел на то, чтобы разобраться, что такое релейная защита, выключатели и оперативные блокировки. Приходилось искать и анализировать большие объемы информации (в Википедии, на специализированных форумах, на сайтах производителей оборудования).

Конкурс включал в себя несколько заданий, которые покорялись участникам с разным успехом:

- временное разрушение информационной инфраструктуры подстанции (удалось осуществить 6 раз);

- перепрограммирование сервера времени (1 успешное выполнение);

- несанкционированное отключение потребителей (выполнено 2 раза);

- обнаружение ранее неизвестной уязвимости (1 раз).

Самое главное и сложное задание — перехват управления первичным оборудованием и подачу команды в обход блокировки — никому выполнить не удалось, хотя одна из команд-участниц была близка к этому.

Первое место заняли Сергей Сидоров и Владимир Назаров, «серебро» завоевал Александр Калинин. Кроме того, взлом подстанции принес очки двум командам CTF — RDot и ReallyNonamesFor.

Немного не по себе

За взломом наблюдали представители электросетевых компаний, включая специалистов ФСК ЕЭС.

«Честно говоря, увидев людей, сидящих на пуфиках и пытающихся взломать реальные устройства РЗА и АСУ ТП за некий виртуальный профит, мне стало немного не по себе, — рассказал в интервью нашим коллегам из электронного журнала «Цифровая подстанция» Михаил Селезнев, начальник отдела АСУ ТП и метрологии Департамента релейной защиты, метрологии и АСУ ТП ОАО «ФСК ЕЭС». — Где гарантия, что команда таких же «пытливых умов» после этого мероприятия, уже зная, как выглядит и как ведет себя РЗА, АСУ ТП, не соберется вместе и ради спортивного интереса не начнет искать возможности для взлома аналогичной инфраструктуры, только уже реальной? Будут ли они осознавать всю возможную тяжесть последствий своих действий?»

«Не думаю, что какие-то изменения должны ожидать именно МЭК 61850, — продолжил Михаил Селезнев. — Он должен жить и развиваться в угоду тех задач, под которые он создавался. Обеспечение информационной безопасности должно стать предметом других стандартов и инструментов. В последнее время по теме информационной безопасности АСУ ТП ведется очень много разговоров. Причем ведется людьми разной квалификации, из-за чего зачастую создается впечатление что тема искусственно раздувается представителями рынка. Поэтому, прежде всего необходимо более активное привлечение к подобным практическим мероприятиям представителей электроэнергетических компаний».

Организаторы соревнования из компании iGRIDS фиксировали и анализировали все, что происходило на стенде. Уже к середине конкурса стало понятно, что спектр угроз созданной ими системе шире, чем предполагалось изначально — разработчики обещают учесть все новые варианты атак в своей работе и следующих версиях средств защиты.

И они уже получили приглашение на следующий PHDays VI - так что готовьтесь к новой версии конкурса по взлому подстанции, который пройдёт весной 2016-го года!