The Standoff. Итоги жаркого противостояния на неделе кибербезопасности HITB+CyberWeek 2019

27.01.2020

В середине октября в солнечном Абу-Даби разгорелось противостояние специалистов в области кибербезопасности. На протяжении трех дней атакующие (red teams) и защитники (blue teams) сражались в битве The Standoff за цифровое пространство виртуального города, который построила компания Positive Technologies специально для недели кибербезопасности HITB+CyberWeek 2019.

The Standoff («Противостояние») — уже успевшее полюбиться сообществу специалистов в области ИБ киберсоревнование, которое компания Positive Technologies ежегодно проводит на международном форуме по практической безопасности . О том, как прошел дебют The Standoff вдали от родины, мы расскажем в этой статье. Напомним, предыдущее Противостояние было в мае на девятом PHDays. Тем, кто не знаком с подробностями, советуем прочитать , где мы разбирали действия команд.

Умный город в Абу-Даби

Специалисты Positive Technologies развернули на игровой площадке макет индустриального города Kabaka площадью около 17 квадратных метров с несколькими тысячами различных фигурок. На городские коммуникации потребовалось более 100 метров миниатюрных рельсов и более 500 метров проводов. Уменьшенная копия города была призвана наглядно демонстрировать участникам конференции последствия кибератак на критически важную инфраструктуру.

Рисунок 1. Фрагмент макета города Kabaka

На территории города расположились завод, нефтеналивная база и нефтехранилище компании Federal Oil Company. За отопление, кондиционирование и освещение по сюжету игры отвечала компания HiPower. Транспортное сообщение обеспечивалось логистической компанией Susani Logistics, в ведении которой были железная дорога, светофоры на дорогах и колесо обозрения в городском парке. Инфраструктура каждой компании насчитывала порядка 70 узлов. Все предприятия были оснащены современными ПЛК, которые управляли технологическими процессами. Кроме того, в городе работал банк Central Bank of Kabaka.

Темная и светлая сторона

В соревновании приняли участие 60 специалистов по кибербезопасности. Атакующих было семь команд — из стран Ближнего Востока и Восточной Европы. На стороне защиты сражались три команды — две из ОАЭ и одна из России.

В отличие от The Standoff на PHDays 9, где у защитников была возможность заранее проверить системы на наличие уязвимостей, принять меры и установить свои средства защиты, в Абу-Даби у защитников не было времени на подготовку к атакам «злодеев». Тем не менее в распоряжении защитников был набор современных средств защиты — межсетевой экран уровня приложений (WAF), межсетевой экран нового поколения (NGFW) и система мониторинга инцидентов ИБ (SIEM).

Специалисты PT Expert Security Center следили за ходом игры и фиксировали атаки на инфраструктуру компаний с помощью продуктов Positive Technologies — MaxPatrol SIEM, PT Network Attack Discovery, PT Application Firewall, PT MultiScanner, PT ISIM.

Что предстояло сделать атакующим

Противостояние длилось три дня — с 15 по 17 октября. Перед атакующими были поставлены цели, которые часто стоят перед взломщиками в реальных атаках. Всего на игровом портале каждой команде были доступны 30 заданий, за успешное выполнение которых начислялись баллы. Победителем должна была стать команда, набравшая наибольшее число баллов по итогам трех дней.

Задания условно можно разделить на три группы — вывод денег со счетов клиентов банка Central Bank of Kabaka, кража информации из промышленных компаний и нарушение их технологических процессов. Продать за игровые баллы можно было электронные адреса сотрудников, номера телефонов, сведения о зарплате и корпоративные документы.

В первый день команды получили приятный бонус — узнали о возможности установить на скомпрометированных узлах майнер HITB-DDoSCOIN и зарабатывать баллы с помощью майнинга. Кроме того, все три дня работала программа bug bounty: команды могли отправлять организаторам отчеты о найденных уязвимости и получать за это дополнительные баллы.

Что сделали атакующие

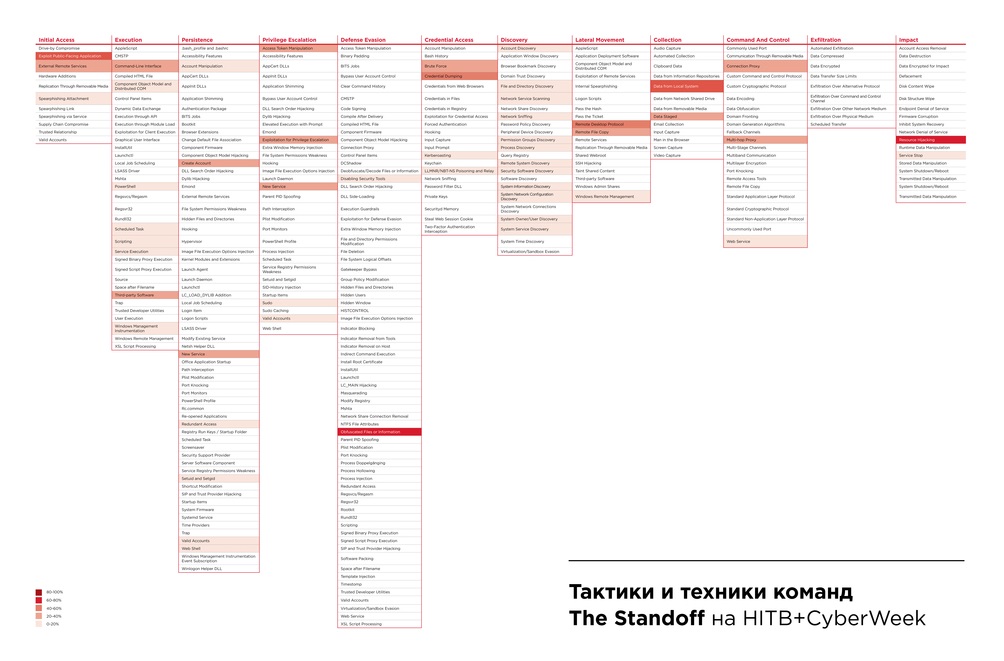

Остановимся на ключевых эпизодах игры и проанализируем техники нападающих: как именно они действовали, двигаясь к намеченным целям. Мы охарактеризуем их шаги в терминах модели MITRE ATT&CK. Она призвана помочь специалистам по кибербезопасности описывать векторы сложных целенаправленных атак (APT-атак). В конце статьи мы приведем тепловую карту — покажем, какие техники чаще применяли команды в рамках The Standoff.

День первый: преодолевая периметр

С самого утра первого дня на компании Federal Oil Company, Susani Logistics и HiPower начались активные кибератаки. Атакующие сканировали периметр организаций, пытаясь найти известные веб-уязвимости (техника exploit public-facing application) и подобрать пароли (техника brute force). Мы фиксировали попытки эксплуатации уязвимости BlueKeep (CVE-2019-0708), однако ни одна из них так и не увенчалась успехом.

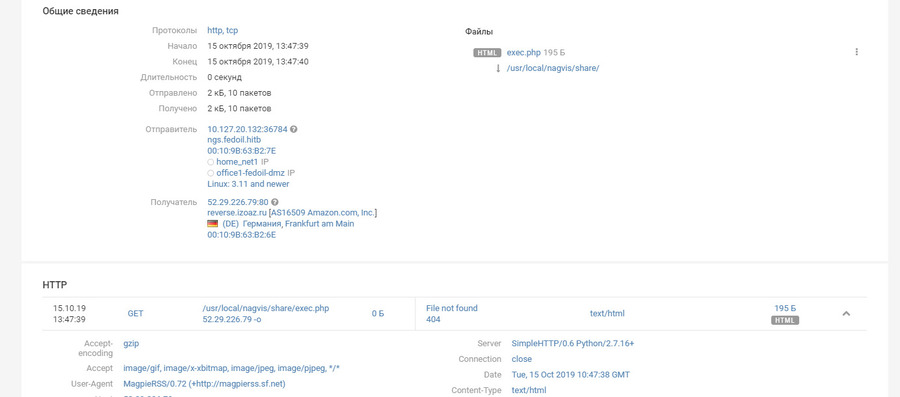

К обеду одной из команд удалось «пробить» периметр Susani Logistics — загрузить web shell и получить возможность удаленного выполнения команд в ОС. Примерно в это же время другая команда обнаружила и успешно проэксплуатировала RCE-уязвимость CVE-2018-15708 в Nagios на периметре компании Federal Oil Company.

Рисунок 2. Подключение к внешнему серверу команды атакующих после эксплуатации уязвимости в Nagios

Сразу после получения шелла команды приступали к разведке. Наши средства мониторинга регулярно фиксировали выполнение таких характерных для разведки команд, как whoami, quser, ls, ifconfig, ipconfig — в терминологии модели MITRE ATT&CK нападающие использовали техники system owner/user discovery, file and directory discovery, system network configuration discovery. Для закрепления одна из команд создала на скомпрометированном узле учетную запись локального пользователя и добавила ее в группу sudo (create account). С помощью утилиты wget нападающие подгружали дополнительные модули из своего арсенала, готовясь к развитию атак внутри сети (remote file copy).

На одном из узлов, принадлежавших Federal Oil Company, нападающие обнаружили СУБД Redis и попытались получить возможность удаленного выполнения кода на сервере через механизм репликации master—slave, однако атака осталась безуспешной. Забегая вперед, отметим, что сервер с Redis все же был взят атакующими, но лишь на третий день.

Во второй половине дня сразу двум командам удалось обнаружить уязвимый параметр YAML на сервере, принадлежащем компании HiPower, в результате чего был получен шелл, причем одна из команд сразу же установила на скомпрометированный узел майнер (resource hijacking).

День второй: двигаемся дальше

Во второй день команды вели работу по двум направлениям — поиск новых «точек входа» в корпоративные сети и дальнейшее продвижение по сети через узлы, скомпрометированные в первый день. Так, для разведки на захваченных узлах некоторые участники устанавливали nmap и проводили сканирование сети (network service scanning). Одна из команд выделила время на изучение файла конфигурации утилиты AppArmor.

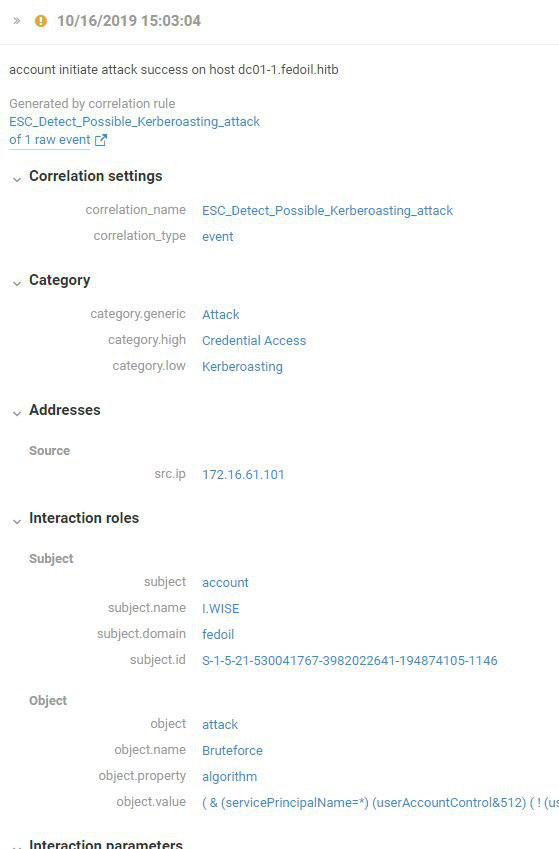

Около часа дня на узел cloud.fedoil.hitb, принадлежащий компании Federal Oil Company, одной из команд удалось загрузить веб-шелл WSO, защищенный паролем. Далее последовала серия атак, направленных на повышение привилегий. В 15:03 MaxPatrol SIEM зафиксировал на узле попытку атаки Kerberoasting, после чего участники предприняли несколько попыток дампа учетных записей (credential dumping). Впоследствии узел cloud.fedoil.hitb использовался в качестве промежуточного узла для доступа во внутреннюю сеть компании Federal Oil Company.

Рисунок 3. Попытка атаки Kerberoasting

Получив учетную запись локального администратора, атакующие удаленно подключались к узлам сети по RDP (remote desktop protocol), проводили разведку и предпринимали активные попытки выполнить дамп памяти процесса lsass. Из дампа памяти этого процесса возможно получить пароли авторизованных в системе пользователей (или хеш-суммы таких паролей). Это позволяет развивать атаку дальше, особенно если получится найти пароль привилегированного пользователя.

Для дальнейшего расширения привилегий атакующие использовали инструментарий Incognito. С помощью утилиты incognito.exe они просматривали доступные привилегии, токены делегирования и имперсонификации, а впоследствии выполнили дамп памяти процесса lsass и запустили командный интерпретатор cmd.exe от имени администратора.

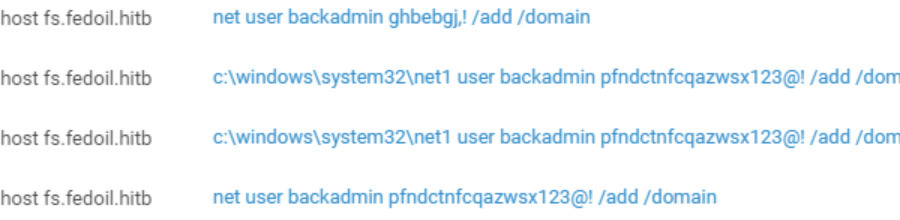

Для закрепления одна из команд предпринимала попытки создать на скомпрометированных узлах доменную учетную запись backadmin (create account). Точно такую же технику мы уже наблюдали на The Standoff на PHDays 9. Тогда команда действовала аналогичным образом, и даже логин backadmin остался прежним.

Рисунок 4. Попытки создать учетную запись backadmin с помощью команды net user

Во второй день еще одна команда начала устанавливать майнеры на скомпрометированных узлах. Всего в течение дня эта команда заразила майнером пять узлов в сети компании Federal Oil Company.

Для команды team404 экватор противостояния ознаменовался успешной атакой на банк. Команда проэксплуатировала в онлайн-банке уязвимость Insecure Direct Object Reference — подобрала URL, по которому неавторизованному пользователю раскрывалась информация о 50 счетах жителей города.

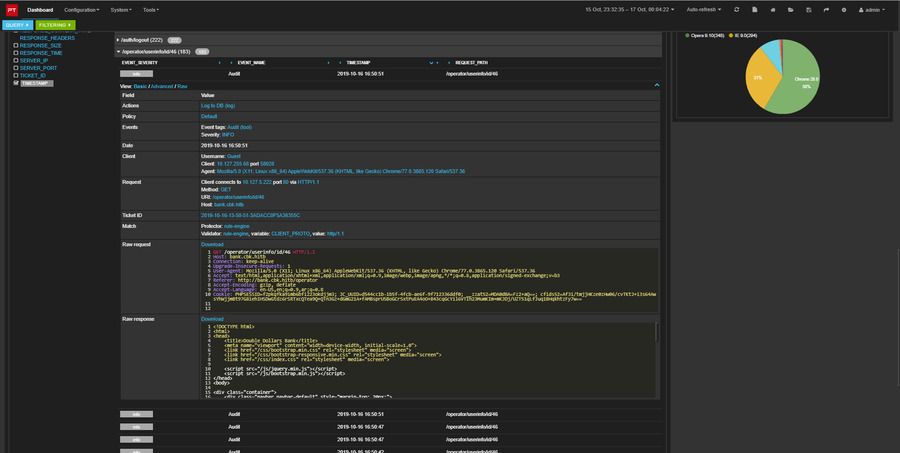

Рисунок 5. Атака на банк, зафиксированная PT Application Firewall

Изучив лимит суммы денежного перевода и тайм-аут на совершение операций, команда написала скрипт, который совершал переводы денег со счетов клиентов банка на счет атакующих с помощью сервиса Cart2Cart. Эта атака принесла команде солидную сумму очков и позволила занять второе место в общем рейтинге.

День третий: аварии на нефтехранилище

Около 10 утра одна из команд смогла проэксплуатировать уязвимость Insecure Deserialization на сервере с Redis — осуществить внедрение объекта в Pickle и установить обратное соединение (reverse-shell).

Примерно в то же время на одном из узлов, скомпрометированных накануне, другая команда нападающих запустила утилиту gost, предназначенную для проксирования трафика (совокупность техник connection proxy и multi-hop proxy). Утилита была нужна команде для дальнейшего развития атаки внутри сети Federal Oil Company. Она позволяет создавать туннели и применять набор техник pivoting для получения доступа к локальным ресурсам. Кроме того, атакующие вели разведку с помощью инструментов Bloodhound и PowerView.

Нападающие пытались повысить привилегии с помощью атаки NTLM Relay (техника LLMNR/NBT-NS poisoning and relay). Первая попытка — с помощью ntlmrelayx.exe — по-видимому, не увенчалась успехом, но взломщики не отступили — установили интерпретатор Python, модуль IMpacket и, используя утилиту ntlmrelayx.py, повысили привилегии доменного пользователя.

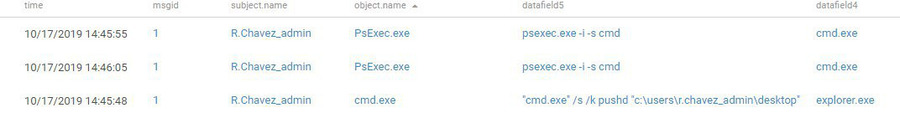

Еще один способ, который нападающие использовали для повышения привилегий, — запуск командной строки через утилиту PsExec.

Рисунок 6. Запуск cmd.exe через PsExec как способ повышения привилегий

Для проникновения на ряд узлов использовался Metasploit Framework, в частности нападающие воспользовались эксплойтом EternalBlue. После эксплуатации уязвимости протокол SMBv1 отключался, чтобы не дать возможность другим командам воспользоваться известной уязвимостью. Этот же прием атакующие демонстрировали и во время The Standoff на PHDays 9.

Еще один прием для усложнения задачи противникам — смена пароля, полученного ранее методом перебора, на более сложный, устойчивый к брутфорс-атакам. Подобный маневр также наблюдался на PHDays 9.

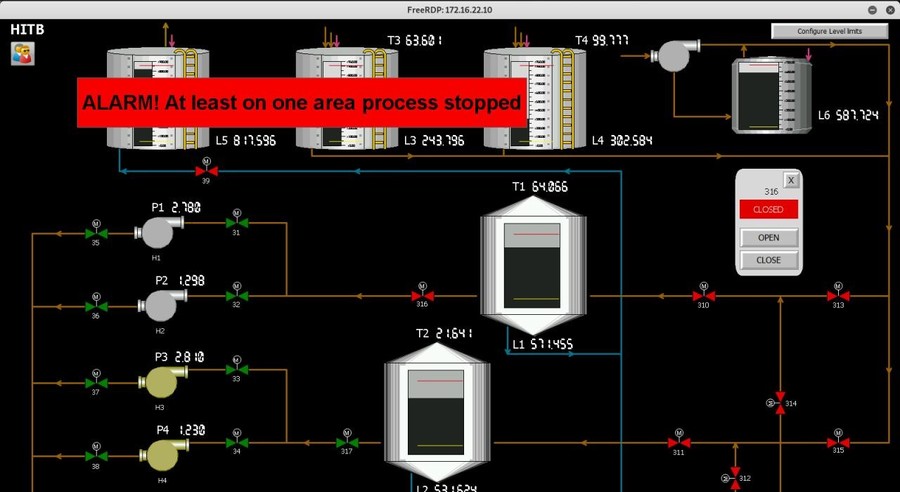

Рисунок 7. Изменение пароля локального администратора через WMI

Зачастую в корпоративной сети промышленных компаний есть ряд узлов (как правило, это рабочие компьютеры администраторов), с которых открыт доступ в технологический сегмент. Так оказалось и в случае Federal Oil Company. Перемещаясь в корпоративной сети, атакующие обнаружили веб-приложение. Проанализировав его, они нашли немало уязвимостей, которые в совокупности позволили удаленно выполнять команды ОС на узле, затем создали новую учетную запись пользователя и незамедлительно подключились к узлу по RDP. Теперь у нападающих уже не оставалось сомнений, что они в технологической сети: перед ними был графический интерфейс запущенной SCADA-системы Simatic WinCC. Проделав нехитрые манипуляции для выхода из режима киоска и изменения пароля учетной записи SCADA-системы, атакующие получили контроль над технологическими процессами компании, что позволило им выполнить два задания. В первую очередь команда изменила предельно допустимые значения для уровня нефти в цистерне, что вызвало ее переполнение и разлив нефти.

Рисунок 8. Коллапс в нефтехранилище

Затем практически сразу команда создала еще одну аварийную ситуацию — перекрыла клапан трубопровода, в результате чего нефть не смогла поступать по трубам.

Рисунок 9. Клапан 316 перекрыт

За успешные атаки на АСУ ТП участники Противостояния получают самые высокие баллы. На этот раз под занавес The Standoff таких атак было всего две, но этого хватило команде True0xA3, чтобы вырваться вперед в турнирном рейтинге и победить.

Итоги

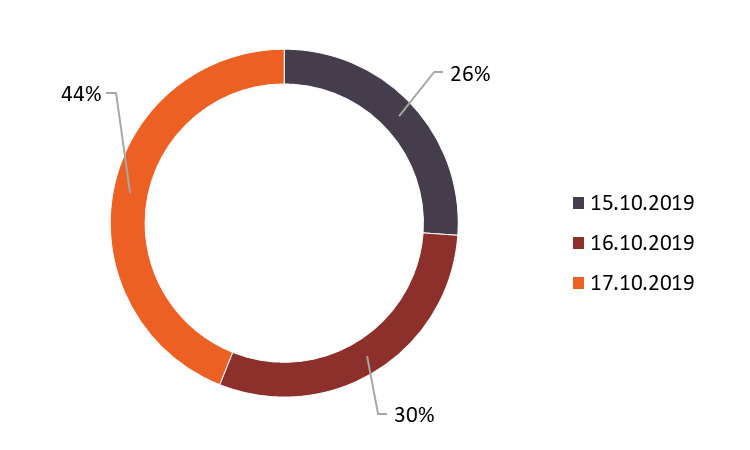

За три игровых дня мы зафиксировали около пятидесяти атак. В общей сложности командам удалось захватить 20 узлов. Почти половина активных действий (44%) пришлась на последний игровой день.

Рисунок 10. Активность команд по дням (доля зафиксированных киберинцидентов)

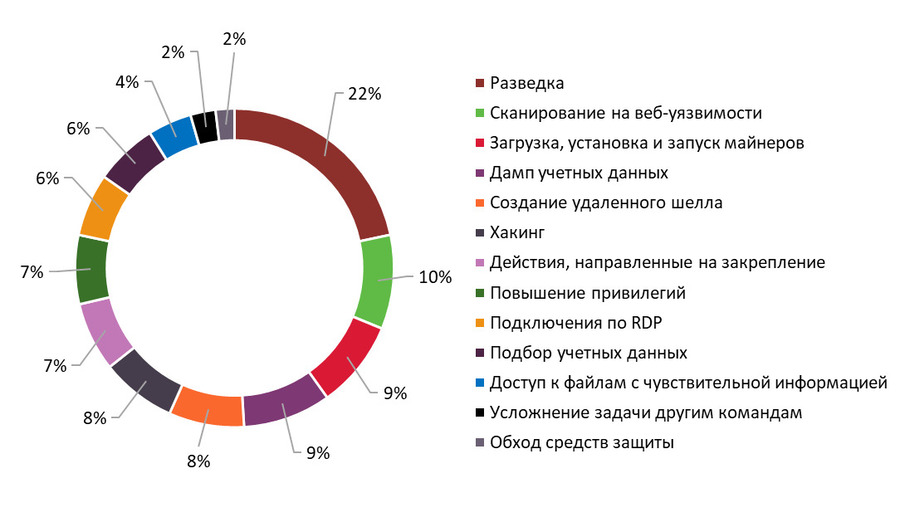

Рисунок 11. Действия команд атакующих (доля зафиксированных киберинцидентов)

Кратко о результатах трехдневного противостояния:

- Из всех компаний были похищены корпоративные адреса сотрудников и сведения о заработной плате.

- Из двух компаний (HiPower и Federal Oil Company) атакующим удалось похитить корпоративные документы. Кроме того, из Federal Oil Company были похищены телефонные номера сотрудников.

- Команда-победитель True0xA3 дважды нарушила технологический процесс в Federal Oil Company — перекрыла клапан, остановив тем самым подачу нефти, и разлила топливо в нефтехранилище компании.

- Команда team404 сумела вывести деньги со счетов клиентов банка.

- Четыре из 7 команд приняли участие в bug bounty и прислали 25 отчетов о найденных уязвимостях. На bug bounty пришлось 12% от общей суммы игровых очков, заработанных командами.

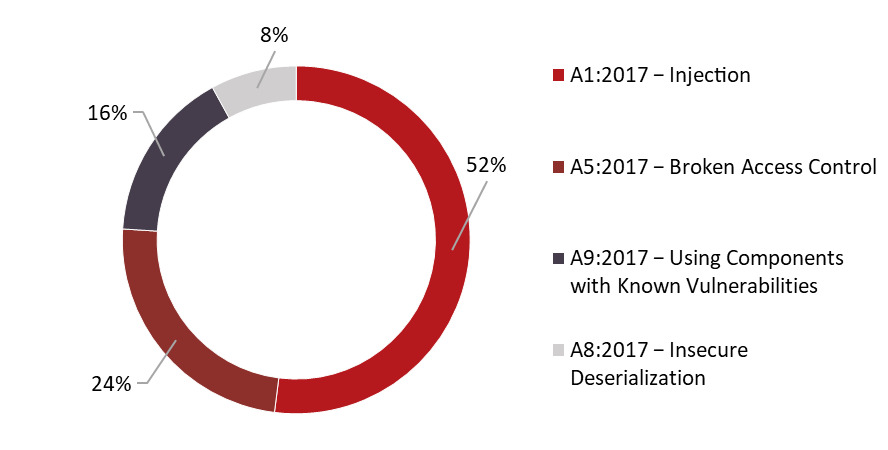

Рисунок 12. Уязвимости, обнаруженные командами в bug bounty (в соответствии с OWASP Top 10−2017)

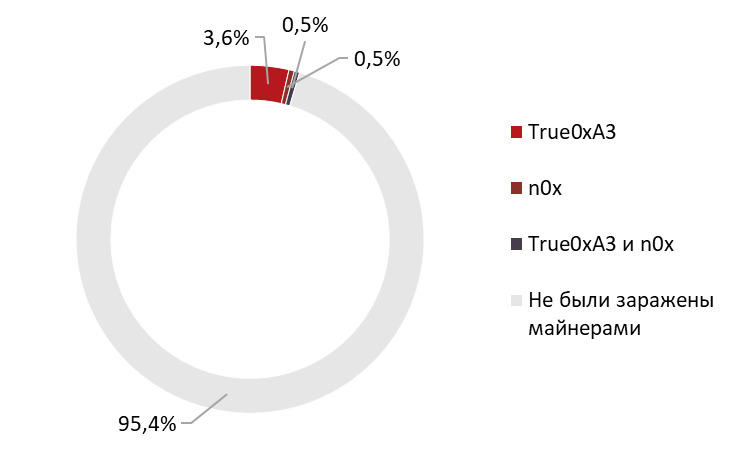

- Две из 7 команд установили майнеры на 9 скомпрометированных узлах.

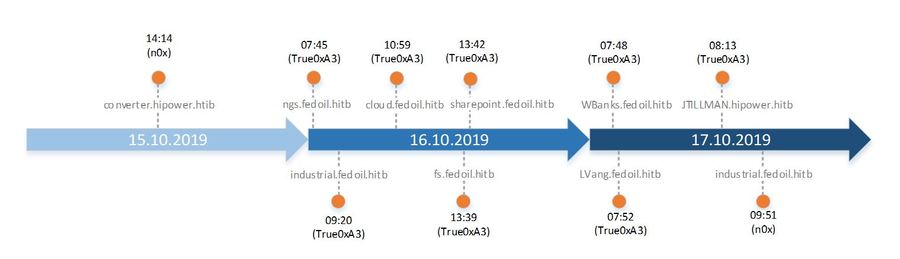

Рисунок 13. Время заражения майнерами

Рисунок 14. Доля узлов, зараженных майнерами

The Standoff и реальные атаки

Сегодня 60% промышленных и топливно-энергетических компаний признают, что нарушение технологического процесса может стать главной целью атак на них со стороны киберпреступных группировок. Однако наши многочисленные исследования показывают, что информационной безопасности далеко не всегда уделяется должное внимание. Особенно остро это ощущается в небольших городах наподобие города Kabaka. Так, например, в 36% промышленных компаний в регионах России инциденты ИБ регистрируются, однако активные меры по реагированию на них не принимаются. А значит, атаки, которые мы наблюдали на игровом полигоне, вполне могут иметь место в реальной жизни.

В этот раз мы не дали командам защитников возможности подготовиться к атакам. На наш взгляд, это позволяет еще больше приблизить условия игры к реальности. В то же время с самого начала кибербатла защитники сосредоточены на противодействии атакующим командам, находятся в непрерывном ожидании активных действий с их стороны. В реальной жизни невозможно заранее знать, когда начнется целенаправленная атака, а успешность противодействия во многом зависит от понимания того, как будут действовать взломщики, какие инструменты, тактики и техники будут использовать, нацелившись на ту или иную компанию.

Большинство успешных атак в Противостоянии начинались с эксплуатации уязвимостей на периметре. Некоторые команды узнали часть корпоративных почтовых адресов из открытых источников (OSINT) и попробовали развить вектор атаки через фишинговые письма. Однако большинство писем выглядели неправдоподобно, и мало кому удалось убедить жителей города открыть вредоносные вложения. Напомним, что девять из десяти действующих сегодня кибергруппировок начинают атаки на организации с фишинговых писем в адрес сотрудников, причем эти письма тщательно готовятся. Шансы, что вложение из фишингового письма APT-группировки будет открыто, высоки, и об этом специалистам в области ИБ забывать не стоит.

После проникновения во внутреннюю сеть действия атакующих во многом схожи. И участники нашего соревнования, и реальные злоумышленники, оказавшись внутри сети, стремятся провести разведку, закрепиться, повысить привилегии. Как и настоящие киберпреступники, после проникновения в сеть участники The Standoff преимущественно использовали легитимные утилиты. Но в то же время, в отличие от реальных киберпреступников, участники соревнования фактически не принимали мер для сокрытия своего присутствия в сети: на обход средств защиты были направлены лишь 2% усилий атакующих команд.

К сожалению (или к счастью), с самым «дорогим» заданием The Standoff не справилась ни одна red team. Цель этого задания — столкнуть поезда на железной дороге. Интересно, смогли бы нападающие справиться с этим и другими невыполненными заданиями, если бы не были так ограничены во времени и ресурсах?.. Мы уверены, что реальные киберпреступники не остановятся ни перед чем. Они готовы платить большие деньги за уникальный инструментарий и могут месяцами ждать подходящего момента для атаки.

Тактики и техники команд The Standoff на HITB+CyberWeek